Вторичное меню

Вы здесь

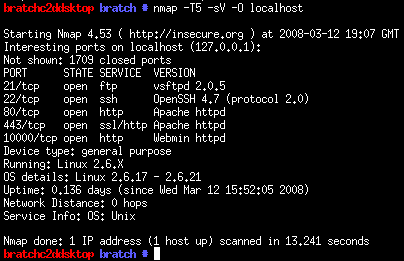

Сетевой сканер NMAP - основные команды

Несколько примеров работы с замечательным сканером сети - NMAP

Сканировать сеть в поиске Активных Хостов:

Сканирование списка хостов/сетей из Файла :

Формат файла :

- Записи могут быть представлены в любом из форматов, с которыми работает Nmap из командной строки (IP адреса, имена хостов, CIDR, IPv6, или октетные диапазоны). Записи должны разделятся одним или более пробелами, табуляциями или переходами на новую строку.

Сканировать Множество IP Адресов :

5. Исключение IP/Хостов/Сетей из Сканирования

Исключить Цели из сканирования Nmap-ом :

Исключить Список хостов, взятых из файла :

6. Сканирование Определенных Портов

Сканировать Один Порт :

Сканировать Несколько Портов :

Сканировать Диапазон Портов :

Сканировать Все Порты :

Сканировать открытые порты

7. Определение Поддерживаемых IP Протоколов

Определить какие IP Протоколы (TCP, UDP, ICMP, и т.д.) поддерживает сканируемый хост :

8. Сканирование TCP/UDP Портов

Сканировать все TCP Порты :

Сканировать определенные TCP Порты:

Сканировать все UDP Порты:

Сканировать определенные UDP Порты:

Объединение сканирования разных портов :

9. Быстрое Сканирование

Активировать Быстрый Режим сканирования :

Показывать Причину Состояния Порта

Показать Причину, по которой Nmap считает что порт находится в определенном состоянии :

11. Показывать Только Открытые Порты

Показать Только Открытые Порты (либо возможно открытые) :

Показать только открытые 22-е порты:

12. Определение ОС

Включить Определение ОС :

* Определяет удаленную операционную систему с помощью отпечатка стека TCP/IP.

13. Определение Версии Сервисов

Включить Определение Версии Сервисов :

* Определяет версии программ, запущенных на удаленном сервере.

14. Обнаружение Фаервола

Узнать, защищен ли компьютер какими-либо Пакетными Фильтрами или Фаерволом :

17. Скрытое Сканирование

TCP SYN сканирование :

18. Отключение Обнаружения Хостов (No Ping)

Не пинговать хосты перед сканированием :

19. Отключение Использования DNS

Никогда не производить обратное преобразование DNS имен для каждого обнаруженного активного IP адреса :

20. Сохранение Результатов Сканирования Nmap в Файл

Сохранить результат сканирования Nmap в Текстовый Файл:

Сохранить результат сканирования Nmap в XML Файл :

Эта команда позволит запускать все скрипты и много других вариантов, вот описание из меню справки: Enable OS detection, version detection, script scanning, and traceroute.

К примеру, по сервису Samba (445 порт), он покажет следующее:

Host script results:

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

Комментарии

Спасибо, кратко и именно то,

Спасибо, кратко и именно то, что нужно!

Респект, то что и искал!!!

Респект, то что и искал!!!